ニュース

RyzenおよびEPYCに深刻な脆弱性が存在することをイスラエルのセキュリティ企業が公表

なお,AMDによると,CTS Labsによる公表は,AMDに対して脆弱性の情報を通知してから間を置かずに行われたとのことで,本稿執筆時点では,AMDは調査結果を分析している段階であるという。そのため,この脆弱性に対処する修正プログラムは,今のところ用意されていない。

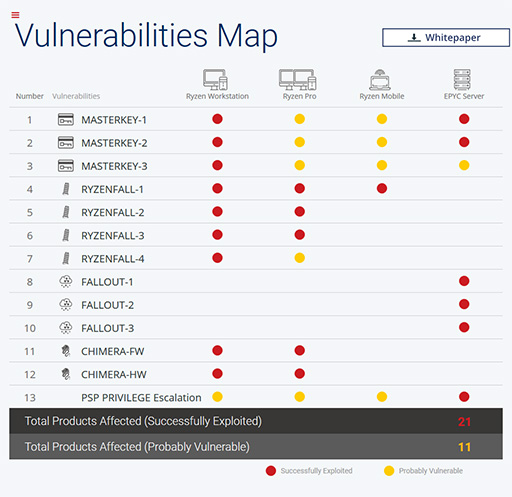

CTS Labsによると,脆弱性は大きく分けて4種類に分類されるという。

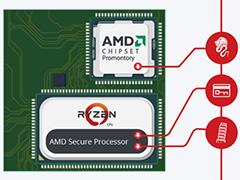

1つめは,CTS Labsが「MASTERKEY」と命名したもので,今回対象となっているCPUすべてが内蔵するARMアーキテクチャのシステム管理用プロセッサ「Secure Processor」に存在する脆弱性である。

不正なプログラムが入ったBIOSで既存のBIOSを上書きする必要があるものの,攻撃者がこの脆弱性を悪用した場合,ファームウェアによるセキュリティ機能を改ざんして,不正なプログラムを組み込む可能性があるという。

2つめは「RYZENFALL」と命名されたもので,Windowsのような通常のOSとは分離された環境で動作するSecure Processor用OS「Secure OS」に存在する脆弱性である。対象となるCPUは,RyzenとRyzen Pro,およびRyzen Mobileで,

この脆弱性を悪用すると,攻撃者はセキュアOSに不正なプログラムを組み込んで,本来ならのぞき見ることのできないセキュリティ情報が保存されたメモリを読み書きして,情報を盗み出したり不正なプログラムを実行したりすることが可能になるそうだ。

3つめは「FALLOUT」と呼ばれているもので,サーバー向けCPUであるEPYCシリーズが内蔵するSecure Processorのブートローダに存在する脆弱性である。これを悪用すると,保護されたメモリ領域を読み書きして,やはり情報の盗みだしや不正なプログラムの実行が可能になるとのこと。

4つめは「CHIMERA」と呼ばれているもので,RyzenおよびRyzen Pro対応チップセット「AMD X370」に存在するバックドアを悪用できるという脆弱性だ。攻撃者がこれを悪用すると,チップセット上で不正なプログラムを実行して,キー入力情報を盗み取る「キーロガー」や,ネットワークへのアクセスを盗み見たりすることが可能になるという。

|

これらの脆弱性に対する修正プログラムが開発されれば,AMDやマザーボードメーカーからアナウンスとプログラムの配布が行われるだろう。ただ,

Ryzenユーザーは不安を感じる話ではあるものの,今は落ち着いて公式なアナウンスを待とう。

CTS Labsによる脆弱性情報のWebサイト(英語)

AMDによる声明文(英語)

- 関連タイトル:

Ryzen(Zen,Zen+)

Ryzen(Zen,Zen+) - 関連タイトル:

EPYC

EPYC - この記事のURL: